Clop勒索病毒团伙:攻击现状及其战术

关键要点

Clop或Cl0p团伙主要以经济利益驱动,目前被认为活动于俄语国家。该团伙与TA505和FIN11等组织关联,最具代表性的勒索病毒Clop是CryptoMix家族的变种。Clop近期通过MOVEit文件传输系统发动了一系列攻击,其规模可能使其收入达到7500万至1亿美元。该团伙使用了多种战术,包括初始访问、持久化、横向移动和数据外泄,目的是最大化勒索收益。Clop勒索病毒团伙以经济动机为驱动力,现被认为主要在俄语国家活动,之前也在俄罗斯和乌克兰有过活动。该团伙与TA505和FIN11等组织有联系,最具代表性的勒索病毒Clop是CryptoMix家族的变种,可能是在俄罗斯联邦开发的。根据MITRE,Clop勒索病毒被识别为S0611。近期,该团伙因利用Progress Software的MOVEit文件传输系统而频频登上新闻。其自我标记的“Clop”名称在俄语中意为“臭虫”,是一种适应性强、顽固的害虫。

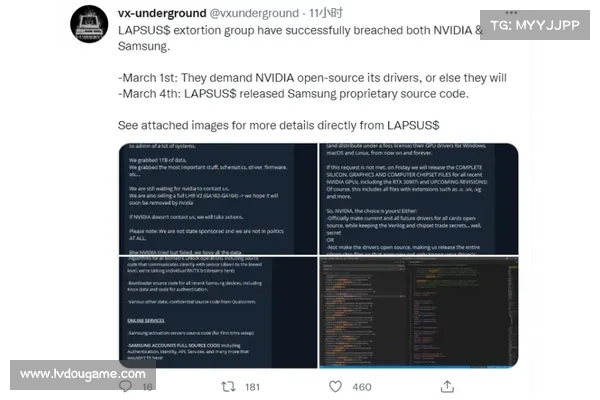

Clop团伙在2023年上半年已实施了三次类似攻击,其中包括2月的GoAnywhere事件和4月的PaperCut事件。这些攻击反映出该团伙的机会主义,可能源于自身勒索工具的销售或者与其他团伙的合作。一些攻击则似乎是该团伙长期技术研发与优化的成果。MOVEit的泄露事件仍在展开中,尽管该团伙未透露当前行动的规模。截至7月21日,业内估计认为,如果成功率仅为10,那么该团伙的收益可能在7500万至1亿美元之间。

Clop的定义

Clop曾对美国、加拿大、拉美、亚太和欧洲的组织开展针对性攻击。该团伙因其创新技术而闻名,例如最早通过向被侵害网站客户和合作伙伴发送电子邮件施压,要求他们也去施压目标网站付款。Clop也是因对软件AG提出超过2000万美元的勒索而成为信息安全历史上的一个里程碑。

该团伙首次出现在2019年,起初依靠网络钓鱼、暴力破解和已知漏洞利用。Clop以“双重敲诈”策略著称,攻击者不仅窃取用户数据并进行加密,若目标拒绝支付,攻击者还可能在“CL0P LEAKS”网站上发布他们的个人信息,增加施压。

在2023年上半年,Clop特别偏向于攻击年收入超过500万美元的大型企业,并利用新公布的漏洞。其目前或近期的受害者涵盖了银行金融服务、教育和医疗等多个领域。与许多著名攻击事件相关,例如2021年的Accellion FTA和GoAnywhere,以及多重漏洞的MOVEit。该团伙最近频繁针对文件传输服务,这些服务通常处理来自不同系统的数据,因此可能成为供应链中一个脆弱的环节。

战术手段解析

Clop勒索病毒团伙在攻击中采用多种战术,以最大化影响力并提高受害者支付赎金的可能性。以下是该团伙进行攻击时的典型流程亮点。

初始访问

Clop团伙通常通过网络钓鱼邮件、利用漏洞攻击工具或软件系统漏洞获得受害者网络的初始访问。它经常使用社交工程技术,例如垃圾邮件、恶意链接和其他诱饵来获取勒索病毒的立足之地。该团伙的攻击非常持久,比如有一家Sophos MDR客户的日志记录显示在其Ubiquity UniFi服务器上有3689次Clop主导的访问尝试。

持久化

Clop通过多种方式保持对受到控制系统的访问。最近Sophos XOps事件响应团队处理的一个案例中,攻击者选择利用Cobalt Strike Beacon在首次受损机器上建立持久化访问。

小火箭vp加速器

小火箭vp加速器横向移动

一旦成功访问网络,Clop会横向移动,寻找并感染连接的系统。这种横向移动使勒索病毒能够迅速在网络中传播,加密大量文件,从而最大化操作影响。在Sophos观察到