AWS Redshift 改进安全性设置

文章重点

Amazon Redshift 现在默认禁止公共数据访问。数据库加密和安全连接已经成为默认选项。用户在新设置中需特别注意配置安全性跟踪和管理。来源 ThomasAFink / Shutterstock

随著 AWS Redshift 管理数据仓库服务的安全性改进,专家对这些增强表示赞赏。

Sysdig 的首席技术官 Loris Degioanni 告诉 InfoWorld,AWS 对 Amazon Redshift 的安全性默认设置进行了增强,这是随著各类组织在云端采用过程中的必要演变。他指出,“安全配置是防御的第一道防线,通过从一开始就强制执行最佳实践,这些变更强化了 Sysdig 长期倡导的左移思维。然而,安全不止于强大的默认设置持续监测、风险优先级排序及实时威胁检测同样至关重要。”

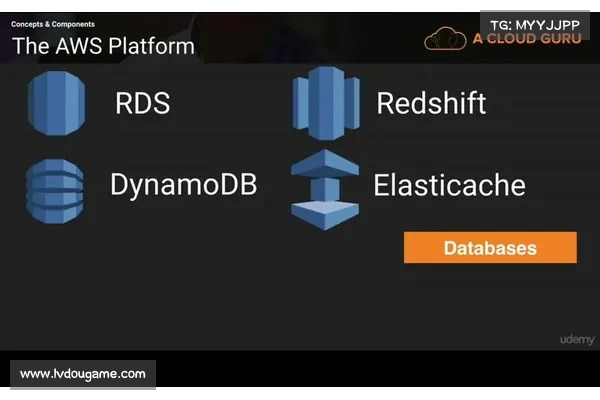

Redshift 允许组织使用他们所选择的商业智能工具来存储和分析数据。根据 HGInsights,目前有超过 27700 家组织在使用 Redshift。

变更内容

以下三项变更是在 Redshift 的默认设置中进行,适用于新创建的集群、Redshift Serverless 工作组和从快照恢复的集群:

变更项目详细描述公共数据访问被禁用新创建的集群将只能在客户的虚拟私人云VPC内访问。如果管理员需要公共访问,必须明确覆盖默认设置,并在运行 “CreateCluster” 或 “RestoreFromClusterSnapshot” API 操作时将 “PubliclyAccessible” 参数设置为 “true”。数据库加密默认开启现在,在 Redshift 控制台中创建未加密集群的选项已被移除。当管理员使用控制台、CLI、API 或 CloudFormation 创建集群时,如果未指定 AWS 密钥管理服务AWS KMS 密钥,系统将自动使用 AWS 所拥有的密钥进行加密。强制安全连接默认开启这项设置强制客户应用程序与 Amazon Redshift 数据仓库之间的通信进行加密,以保护数据的机密性和完整性。对于新创建或恢复的集群,默认参数组 “defaultredshift20” 的 “requiressl” 参数将默认设置为 “true”。然而,对于使用现有或自定义参数组的客户,Redshift 将继续尊重客户自定义的“require ssl”值。值得注意的是,使用自动脚本创建未加密集群或与未加密集群进行数据共享的用户可能会受到此变更的影响。“如果你经常创建新的未加密消费者集群并用于数据共享,建议检查配置,以确保生产者和消费者集群均为加密状态,以减少数据共享工作负载可能遭遇中断的风险。”

当被问及为何实施这些变更时,Redshift 的副总裁 Sirish Chandrasekaran 指出,这些额外的安全默认设置将帮助客户从一开始就遵循数据安全的最佳实践,减少潜

纳米云节点小火箭